Há uma nova ameaça para Android à solta na Internet chamada Octo e que está a espalhar-se com rapidez. Destaca-se sobretudo por novas capacidades de acesso remoto que permitem aos operadores fazerem o que não devem com os smartphones das vítimas. O Octo é uma ameaça mais desenvolvida e que é baseada no ExoCompact cujo código fonte data de 2018.

Octo: esta ameaça quer tudo o que está no seu Android!

A nova variante foi descoberta pela ThreatFabric que detetou também que há várias pessoas a tentarem comprar o código fonte em fóruns da darknet.

Na prática assim que a pessoa é infectada, o nosso smartphone passa para o controlo de terceiros. Para isto é utilizado um modo de streaming ao vivo (atualizado a cada segundo).

O Octo utliza uma sobreposição de ecrã preto para ocultar as operações remotas. Para além disso define o brilho do ecrã para zero e desativa todas as notificações ativando um modo específico para esse efeito.

Entretanto ao fazer com que o dispositivo pareça estar desligado, o malware pode executar várias tarefas sem que a vítima saiba.

Estas tarefas incluem toques no ecrã, gestos, escrita de texto, modificação das definições, transferência de dados e passagem por várias apps e ecrãs.

Para além do sistema de acesso remoto, o Octo também possui um poderoso keylogger que pode acompanhar e capturar todas as ações das vítimas em dispositivos Android infetados.

Aqui inclui-se PINs, websites abertos, cliques e elementos clicados, eventos de mudança de foco e eventos de mudança de texto.

Por fim, o Octo suporte uma extensa lista de comandos, sendo o mais importante:

Bloquear notificações push de aplicações especificadas

Ativar a interceção de SMS

Desativar o som e bloquear o ecrã do dispositivo

Lançar uma aplicação específica

Sessão de acesso remoto

Abrir URL específicos

Enviar SMS com texto específico para um número designado

O Octo está em fóruns, como o fórum de hacking XSS de língua russa, por uma pessoa que utiliza o pseudónimo “Architect” ou “goodluck.”

Devido às muitas semelhanças com o ExoCompact, que entrou na Google Play Store, à função de desativação do Google Protect e aos muitos sistemas implementados, o ThreatFabric acredita que há boas hipóteses de ‘Architect’ ser o mesmo autor ou um novo proprietário do código fonte do ExoCompact.

Recorda-se de já ter ouvido falar de algo semelhante em Fevereiro. Faz todo o sentido. Nessa altura apareceu um novo malware chamado Xenomorph que foi descarregado de forma silenciosa para milhares de dispositivos e que teve a capacidade de roubar os dados de login das contas online.

Entretanto este malware Android chegou para atacar os utilizadores na Europa.

Na altura a mesma empresa ThreatFabric referiu que o Santander é um dos alvos mas também apps financeiras como o PayPal que tantas pessoas utilizam.

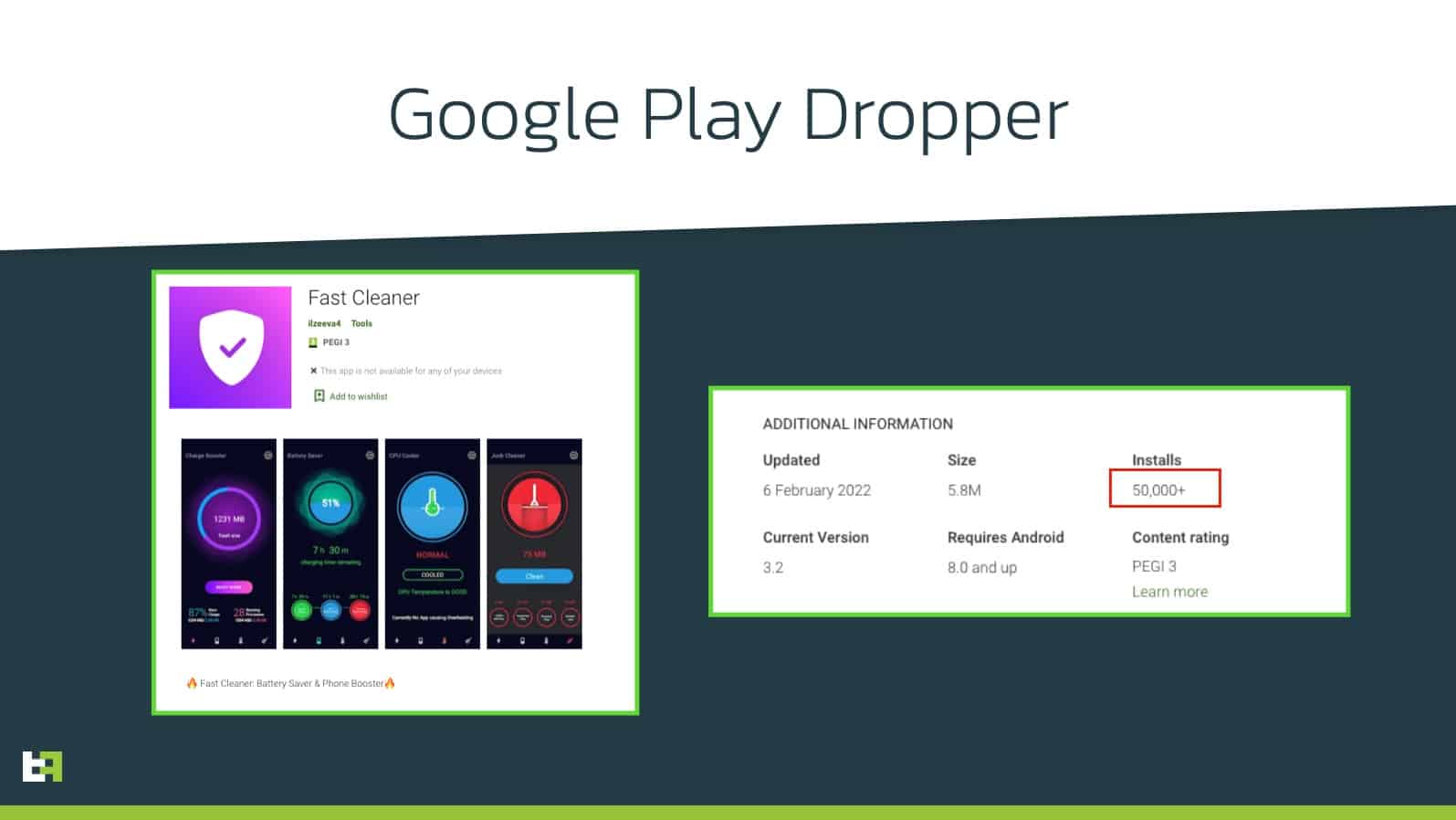

Entretanto o Xenomorph chegou em primeiro lugar numa aplicação chamada Fast Cleaner disponível na Play Store. A app descarregada mais de 50 mil vezes dizia melhorar o desempenho do smartphone Android. Aliás foi por esse motivo que teve tanto sucesso. No entanto o que faz na realidade é espalhar o malware Xenomorph. A base deste que anda a circular agora.

Isto é o que torna fácil o acesso aos dados que utilizamos para aceder ao banco. Se eles caírem nas mãos erradas pode levar as pessoas a perderem muito dinheiro.

Foram 56 bancos europeus alvos desta ameaça.

Olhando para ameaças anteriores esta chegou mais bem disfarçada.

Chegou a instalar esta app? Conte-nos tudo nos comentários.