Numa violação significativa das medidas de privacidade da Apple, uma nova informação afirma que o AirDrop foi decifrado pelo governo chinês. Isto para revelar o número de telefone e o endereço de correio eletrónico dos remetentes. Até aqui o anonimato do AirDrop foi uma das razões pelas quais tem sido muito utilizado por ativistas para partilhar informações sobre protestos e outras informações censuradas pelo governo. Agora tudo se vai complicar.

Ativistas em perigo: AirDrop foi decifrado pelo governo chinês!

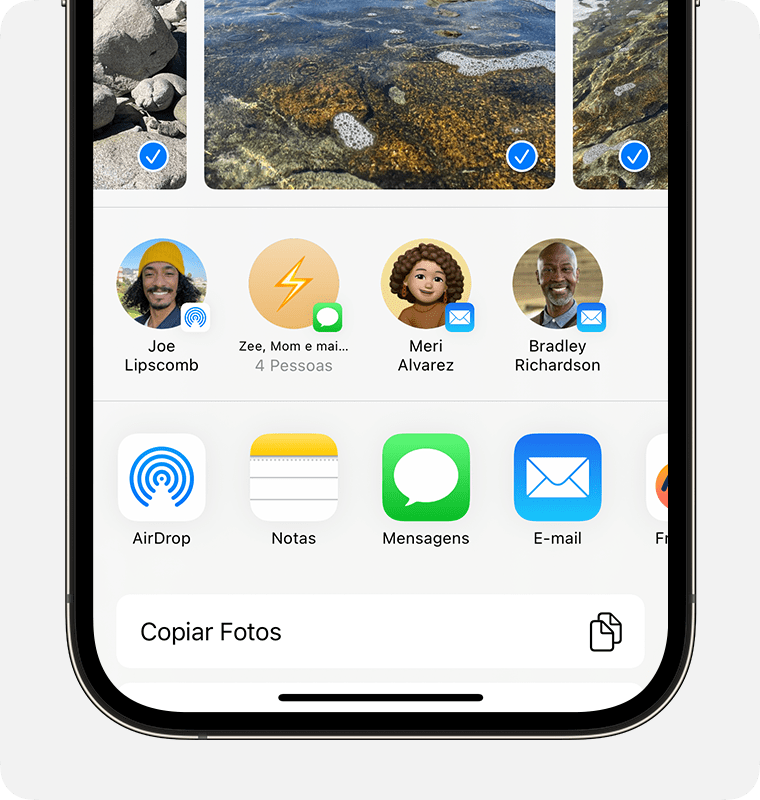

O AirDrop é uma ferramenta de comunicação encriptada proprietária desenvolvida pela Apple e destina-se apenas a partilhar o nome do seu telefone (que pode definir como quiser). O seu ID Apple não se deve divulgar. Nem as informações de contacto a ele associadas – nomeadamente, o seu número de telefone e endereço de correio eletrónico.

Esta segurança tornou-o um meio seguro para os ativistas antigovernamentais distribuírem informação censurada na Internet. Foi, por exemplo, amplamente utilizado em Hong Kong para divulgar as datas, horas e locais dos próximos protestos.

Enquanto a chamada Grande Firewall da China bloqueia palavras-chave, locais e datas associadas a protestos quando publicados na Internet, o AirDrop é um protocolo direto de curto alcance de dispositivo para dispositivo, o que significa que não há forma de o governo o bloquear.

A China há muito que se preocupa com a capacidade do AirDrop para contornar a sua censura e expressou claramente as suas preocupações à Apple, pedindo-lhe que tomasse medidas para impedir este tipo de utilização.

A Apple respondeu com a introdução de um novo tempo limite. Para receber documentos de estranhos através do AirDrop, é necessário configurar o iPhone para receber mensagens de Todos, em vez de Apenas Contactos. Os manifestantes mantiveram esta definição sempre ativada para facilitar a partilha pública.

A Apple introduziu um tempo limite de 10 minutos para a definição Todos; ao fim desse tempo, a definição voltaria a ser Só Contactos. Isto tornou quase impossível a utilização do AirDrop desta forma, uma vez que todos teriam de o reativar manualmente a cada 10 minutos. (Ironicamente, muitos utilizadores de iPhone noutros países disseram que preferiam esta situação, pelo que a Apple implementou posteriormente a alteração a nível global).

A China planeava ir mais longe, introduzindo uma nova lei que tornaria ilegal a distribuição de materiais antigovernamentais desta forma.

A lei também obrigaria a Apple a definir os nomes do iPhone com o nome real do proprietário. Mas parece que o Estado encontrou uma solução “melhor”.

Segundo a Bloomberg, um instituto apoiado pelo Estado decifrou a encriptação do AirDrop, revelando as identidades de quem envia os ficheiros.

O instituto de Pequim desenvolveu uma técnica que permite decifrar o registo encriptado do dispositivo iPhone para identificar os números e os e-mails dos remetentes que partilham conteúdos AirDrop, informou o gabinete judicial da cidade numa publicação online. Assim a polícia identificou vários ativistas suspeitos através deste método do Airdrop, afirmou a agência, sem revelar detenções.

“Melhora a eficiência e a exatidão da resolução de casos e impede a propagação de comentários inadequados, bem como de potenciais más influências”, afirmou o gabinete.

Entretanto não há indicação de que se tenha violado a encriptação do conteúdo. No entanto as autoridades estatais podem, naturalmente, aceitar transmissões públicas do AirDrop para receber o conteúdo e depois associá-lo ao remetente.

Normalmente, quando uma das medidas de segurança da Apple é violada, a empresa emite uma atualização para a corrigir. Esperamos que isso aconteça aqui. No entanto é provável que o governo chinês exerça pressão sobre o fabricante do iPhone. Isto para deixar o exploit sem correção – pelo menos, em dispositivos chineses.

Receba as notícias Leak no seu e-mail. Carregue aqui para se registar. É grátis!