Já pensou como é que os criminosos conseguem invadir a sua conta de email? Se por um lado podemos ter alguém extremamente inteligente e eficaz a tentar entrar, por outro isto pode dever-se a erros que cometemos e que nem sequer damos conta. Assim vamos explicar-lhe o que pode levar ao acesso indevido à sua conta.

Como é que os criminosos conseguem invadir a sua conta de email

Ser vítima de uma tentativa de phishing

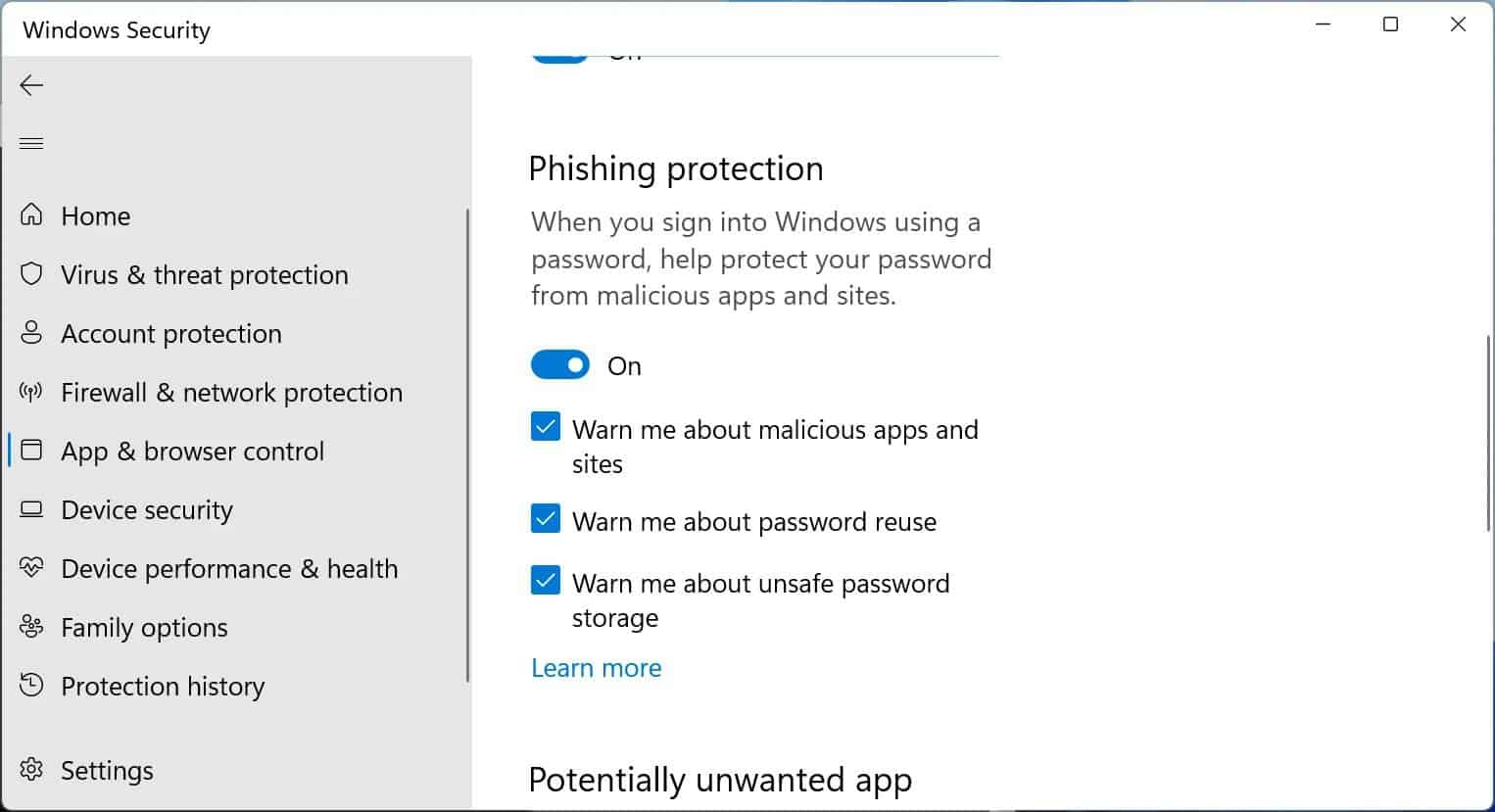

A forma mais comum de os utilizadores serem vítimas de pirataria informática é através de um e-mail de phishing. De facto, os ataques de phishing ocorrem aproximadamente a cada 11 segundos.

Estes e-mails enganadores fazem-se passar por marcas conceituadas, atraindo os utilizadores com a sua aparência autêntica. Sem saberem, os utilizadores clicam em ligações ou descarregam anexos dessas mensagens, o que acaba por comprometer as suas contas.

Ofertas irrealistas, um falso sentido de urgência, pedidos de informações confidenciais, saudações genéricas, linhas de assunto intrigantes e erros gramaticais no conteúdo da mensagem de correio eletrónico são todos indicativos de uma mensagem de correio eletrónico de phishing.

Reconhecer estes sinais de aviso e evitar clicar em ligações maliciosas ou descarregar anexos de mensagens de correio eletrónico de aspeto suspeito pode ajudar a proteger a sua conta contra tentativas de pirataria informática.

Utilizar uma conta de e-mail num dispositivo público

Os computadores públicos em instituições de ensino, cibercafés e locais semelhantes são os principais alvos dos hackers. Estes podem instalar software de rastreio nestes dispositivos para monitorizar a atividade do utilizador e roubar credenciais de início de sessão. Não terminar a sessão da sua conta de correio eletrónico no que parece ser um dispositivo público seguro também pode representar um risco grave.

Aconselhamo-lo a evitar introduzir qualquer informação sensível em dispositivos públicos. Ao abster-se de iniciar sessão na sua conta de correio eletrónico em tais dispositivos, pode minimizar o risco de ser pirateado. Se a utilização de um dispositivo público (ou partilhado) for inevitável, crie uma conta de utilizador convidado, utilize a navegação privada e saia da sua conta antes de sair do dispositivo para manter a sua conta de correio eletrónico segura.

Utilizar uma palavra-passe fraca

A utilização de uma palavra-passe fraca aumenta significativamente a vulnerabilidade da sua conta de e-mail a potenciais violações. As palavras-passe fracas utilizam frequentemente palavras fáceis de adivinhar, como a sua data de nascimento, locais favoritos ou o nome de solteira da sua mãe. Optar por este tipo de palavras-passe facilita o acesso não autorizado à sua conta de correio eletrónico por parte de pessoas que o conhecem bem.

Por isso, crie sempre palavras-passe fortes que combinem números, símbolos e letras maiúsculas e minúsculas. Esta complexidade faz com que seja difícil para os hackers adivinharem ou decifrarem a sua palavra-passe e obterem acesso à sua conta. Se estiver a utilizar uma palavra-passe fraca, altere a palavra-passe da sua conta no Google ou na Microsoft para garantir a sua segurança.

Reutilizar excessivamente uma palavra-passe

As palavras-passe utilizadas online, incluindo as de contas de empresas conceituadas, estão sujeitas a fugas de informação. Assim isto faz com que os endereços de e-mail e as suas palavras-passe associadas estejam disponíveis em bases de dados online que contêm palavras-passe que vazaram. A utilização da mesma palavra-passe para a sua conta de e-mail principal permite que os piratas informáticos iniciem sessão na sua conta utilizando os dados divulgados.

Se utilizar a mesma combinação de palavra-passe de e-mail que vazou para outras contas sensíveis, essas contas que utilizam a combinação idêntica também podem estar em risco. Por isso, altere a palavra-passe dessas contas e crie o hábito de utilizar palavras-passe diferentes e robustas para cada nova conta que criar.

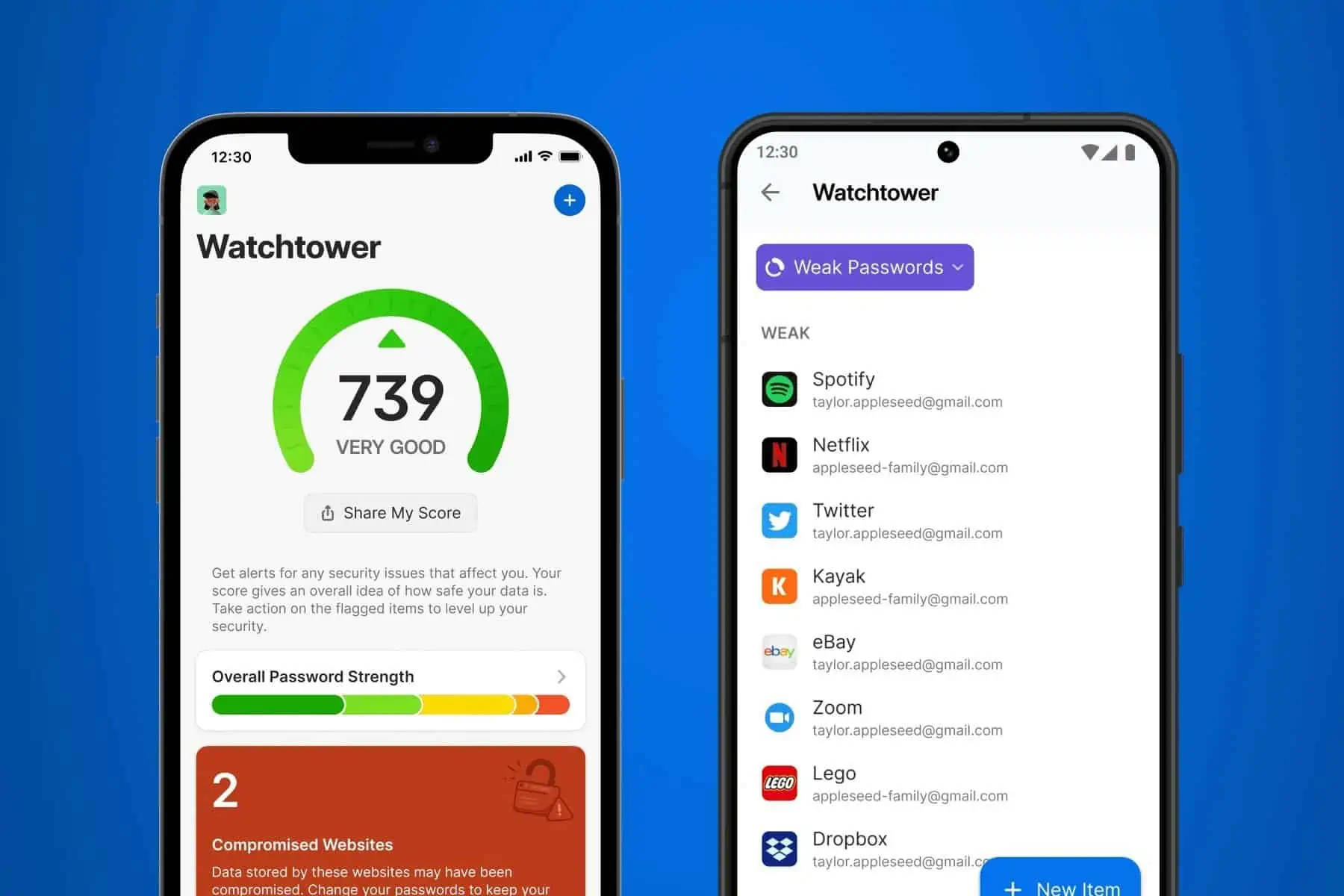

Má gestão das palavras-passe

Os gestores de palavras-passe diminuem a pressão sobre a nossa memória, eliminando a necessidade de nos lembrarmos de inúmeras palavras-passe. Embora benéfico, guardar palavras-passe de contas sensíveis, como contas de e-mail, em gestores de palavras-passe pode representar um risco de segurança. Isto porque os gestores de palavras-passe são os principais alvos dos piratas informáticos e uma violação de segurança pode divulgar as suas credenciais.

Entretanto isto não significa que deva deixar de utilizar gestores de palavras-passe. Em vez disso, opte por gestores de palavras-passe de confiança e avalie regularmente a integridade das palavras-passe guardadas. Se utilizar o Gestor de palavras-passe do Google, pode testar a integridade das palavras-passe guardadas seguindo estes passos: Aceda a passwords.google.com e navegue até Ir para a verificação de palavras-passe > Verificar palavras-passe.

Inscrever-se em sites e apps com a conta de e-mail principal

Por ser uma opção muito conveniente, os utilizadores optam frequentemente por se inscreverem em sites utilizando as suas contas Google, Microsoft e outras. Durante este processo, os sites normalmente pedem permissão para aceder às informações da sua conta. Assim conceder permissão a uma aplicação ou site não seguro para ler os seus dados aumenta a vulnerabilidade da sua conta à pirataria informática.

Para evitar riscos desnecessários, recomendamos que crie uma conta de correio eletrónico descartável especificamente para inscrições online; nunca utilize a sua conta de correio eletrónico principal.

Utilizar extensões e add-ons não confiáveis

Entretanto a utilização de extensões e add-ons não seguros para personalizar o seu cliente de e-mail, obter acesso a funcionalidades avançadas, como o acompanhamento de e-mails enviados, ou outras opções para aumentar a sua produtividade, pode representar riscos. Por conseguinte, antes de instalar extensões ou suplementos e fornecer acesso à sua conta de correio eletrónico, efectue uma pesquisa exaustiva para garantir que a sua utilização é segura.

Agora já sabe como é que conseguem invadir a sua conta de email.

Receba as notícias Leak no seu e-mail. Carregue aqui para se registar. É grátis!