Um novo ataque, denominado “WiKI-Eve”, pode intercetar as transmissões em texto de smartphones ligados a routers WiFi modernos. Assim descobre as teclas numéricas individuais premidas com uma taxa de precisão de até 90%. Dito de outra forma o novo ataque às redes Wi-Fi rouba quem utiliza uma password só com números.

Redes Wi-Fi: se tem só números na password pode estar em risco!

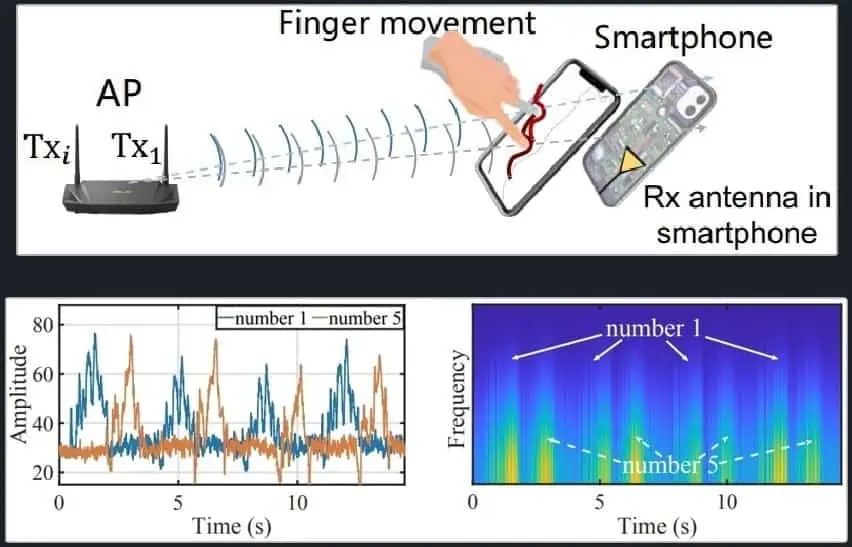

O WiKI-Eve explora a BFI (beamforming feedback information). É uma funcionalidade introduzida em 2013 com o WiFi 5 (802.11ac). Assim permite aos dispositivos enviar feedback sobre a sua posição aos routers para que estes possam direcionar o seu sinal com maior precisão.

O problema com a BFI é que a troca de informações contém dados em formato de texto sem encriptação. Isto significa que estes dados podem ser intercetados e prontamente utilizados sem necessidade de pirataria de hardware ou de decifrar uma chave de encriptação.

Quem detetou esta falha de segurança foi uma equipa de investigadores universitários da China e de Singapura. Assim testaram a recuperação de potenciais segredos a partir destas transmissões como refere o site Bleeping Computer.

A equipa descobriu que é razoavelmente fácil identificar teclas numéricas em 90% das vezes, decifrar palavras-passe numéricas de 6 dígitos com uma precisão de 85% e descobrir palavras-passe complexas de aplicações com uma precisão de cerca de 66%.

Embora este ataque só funcione com palavras-passe numéricas, um estudo efetuado pela NordPass mostrou que 16 das 20 palavras-passe mais utilizadas utilizavam apenas dígitos.

O ataque WiKI-Eve

O ataque WiKI-Eve foi concebido para intercetar sinais WiFi durante a introdução da palavra-passe, pelo que se trata de um ataque em tempo real que deve ser executado enquanto o alvo utiliza ativamente o seu smartphone e tenta aceder a uma aplicação específica.

O atacante tem de identificar o alvo utilizando um indicador de identidade na rede, como um endereço MAC, pelo que é necessário algum trabalho preparatório.

Para se conseguir este roubo é necessário analisar o tráfego. Cada vez que o utilizador pressiona uma tecla, esta tem impacto nas antenas WiFi por trás do ecrã, provocando a geração de um sinal WiFi distinto.

Resultados do ataque

Os investigadores fizeram experiências com o WiKI-Eve utilizando um computador portátil e o WireShark. No entanto também salientaram que um smartphone também pode ser utilizado como dispositivo de ataque, embora possa ser mais limitado no número de protocolos WiFi suportados.

Entretanto os dados capturados foram analisados utilizando o Matlab e o Python. Já os parâmetros de segmentação foram definidos para os valores que produziam os melhores resultados.

Vinte participantes ligados ao mesmo ponto de acesso WiFi utilizaram modelos de telemóvel diferentes. Escreveram várias palavras-passe utilizando uma mistura de aplicações de fundo ativas e velocidades de escrita variáveis, enquanto as medições se efetuaram a partir de seis locais diferentes.

Assim as experiências mostraram que a precisão da classificação de teclas do WiKI-Eve permanece estável em 88,9%.

Isto exige uma maior segurança nos pontos de acesso WiFi e nas aplicações para smartphones. São exemplo disso, a potencial aleatorização do teclado, a encriptação do tráfego de dados, a ofuscação do sinal, a codificação CSI, a codificação do canal WiFi e muito mais.